Наявність наскрізного шифрування (E2EE) в додатках і програмах для обміну повідомленнями захищає журналістів та їхні джерела, особливо під час передачі конфіденційної інформації.

Працюючи з чутливою інформацією, журналісти завжди повинні оцінювати ризики онлайн-інструментів, які використовуються для спілкування, і завжди надавати перевагу програмам, які забезпечують наскрізне шифрування (E2EE), як, наприклад, Signal. При передачі конфіденційної інформації шифрування в першу чергу використовується для захисту вмісту ваших повідомлень від прочитання третьою стороною. Неможливо зашифрувати SMS і звичайні телефонні дзвінки, тому постачальники інтернет-послуг (ISP) і уряди можуть отримати доступ до всього вмісту, переданого за допомогою цих послуг. Тип використовуваного шифрування визначає, які дані можуть бачити інтернет-провайдер або додаток. У більшості країн уряди можуть викликати провайдерів до суду і змушувати їх надавати докладні записи, а іноді також використовувати альтернативні методи для отримання даних без відома провайдерів.

Параметри оцінки ризику

- Суб’єкти (фізичні особи, приватні, державні організації), які можуть захотіти отримати доступ до вашої інформації, а також рівень ресурсів, які вони можуть залучити для доступу до неї.

- Інтернет-провайдери, через яких буде проходити інформація на обох кінцях.

- Вибір доступної програми та тип шифрування, який вона використовує.

Види шифрування

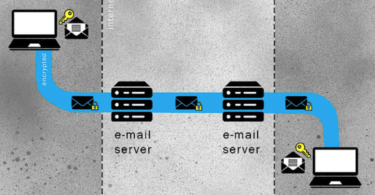

- Без шифрування. Будь-який пристрій або система, що бере участь у транзиті між відправником і одержувачем повідомлень або даних, може отримати доступ до їхнього вмісту.

- Шифрування в режимі спокою. Захищає дані на пристрої від несанкціонованого доступу. Основне застосування – захист від шкідливих програм, шпигунських програм або спроб вторгнення на власний пристрій користувача. Цей тип шифрування не захищає дані під час передачі.

- Шифрування під час передачі. Захищає дані користувача під час їх передачі на сервер додатків. Інтернет-провайдери не можуть читати дані користувача, але їх може читати сервер додатків.

- Наскрізне шифрування (E2EE). Найкращий рівень шифрування з усіх комерційно доступних на даний момент. Шифрує дані користувача на всьому шляху проходження, роблячи їх нечитабельними для сервера додатків.

Обмеження наскрізного шифрування

- Слабке шифрування. “Шифрування” може означати багато різних речей, і саме по собі воно не обов’язково гарантує повну безпеку вашої інформації. Хоча шифрування постійно розвивається, разом з ним розвиваються і методи його зламу. Старе або слабке шифрування може створити хибне відчуття безпеки. Користувачі можуть перевірити надійність свого шифрування за допомогою програм з відкритим вихідним кодом, які публікують аудити безпеки, наприклад, Threema.

- Журналювання/збереження даних. Файл журналу – це файл даних, який містить інформацію про шаблони використання, дії та операції в операційній системі, додатку, сервері чи іншому пристрої. Деякі програми (і VPN) не очищають свої дані, а це означає, що якщо хтось має можливість розшифрувати дані користувача і може отримати зашифровані файли журналів, хакер може прочитати все. Краще шукати додатки, які обіцяють “відсутність реєстрації”, але навіть тоді перевіряйте їхні умови, щоб підтвердити, що вони мають на увазі під “відсутністю реєстрації”. Деякі програми використовують лише “шифрування під час передачі”, але не ведуть логів або зберігають ваші дані протягом хвилини-двох, перш ніж видалити їх. Це може бути ризиковано, але це безпечніше, ніж E2EE зі слабким шифруванням.

- Місцезнаходження сервера та організації. Якщо сервер знаходиться в країні, де закони про конфіденційність даних є слабкими, дані користувача можуть стати доступними. У деяких випадках інтернет-провайдери можуть бути зобов’язані на законних підставах ділитися даними з державами-союзниками, наприклад, Альянс “П’ять очей” (Five Eyes Alliance) дозволяє уряду США отримати доступ до даних про інтернет-користувачів від урядів чотирьох інших штатів. Важливо, щоб додатки на телефоні користувача не були розміщені в країні, яка ставить їх під загрозу.

Автор Бенджамін Фінн. Бенджамін родом з Х’юстона (США), він працює в ІТ-сфері вже десять років, протягом яких його основна увага була зосереджена на впровадженні інструментів внутрішньої безпеки на великих підприємствах. Протягом останніх двох років він працював у М’янмі та досліджував, як підтримувати належний рівень безпеки в умовах репресивної національної держави. Протягом останніх кількох місяців він працював з численними групами на Тайвані, навчаючи їх належним заходам безпеки та захисту.